Уязвимость на сайте egov.kz (XSS)

Про эти проблемы я сообщил [email protected] более года назад. Многие проблемы они устранили, но не всё. Думаю пришло время дисклозить.

XSS (cross site scripting) или межсайтовый скриптинг - это серьезная уязвимость. Простыми словами, на вашем сайте (без вашего разрешения) выполняется чужой код. То есть, кто-то может контролировать что делает или видит пользователь вашего сайта!

Очень важно, чтобы главный портал государственных услуг был без уязвимостей. XSS это еще одна возможность для мошенников производить фишинг атаки на пользователей. Ниже в посте есть видео кражи ЭЦП.

В посте описаны не все найденные уязвимости. Стоит отметить, что egov.kz отвечает на письма и исправляет проблемы. Но следующие XSS обещали исправить еще 31 Марта 2016 года.

- Reflected XSS через Поиск -

не исправленоисправлено 14-06-2017

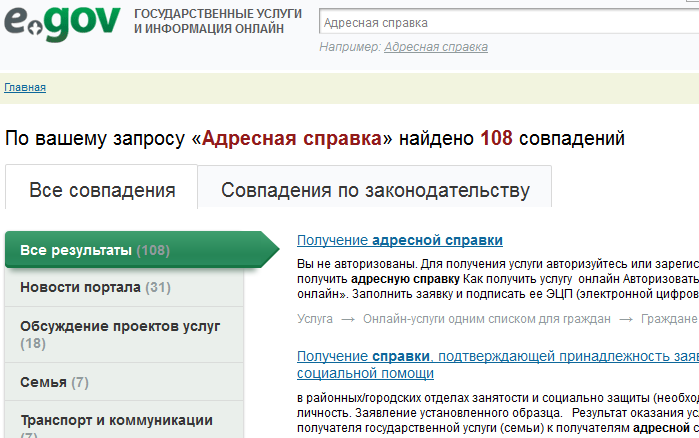

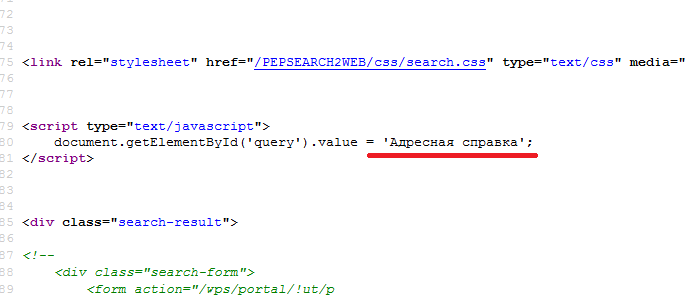

Обычно XSS на сайтах чаще можно найти через Search.

Egov.kz не исключение. Вот результат такого запроса.

Proof of Concept: XSS через Поиск

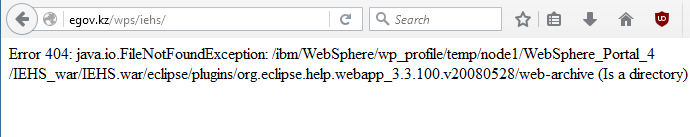

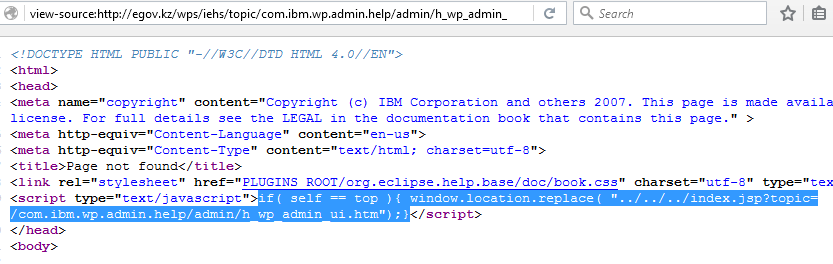

- Reflected XSS через IBM Eclipse Help System -

не исправленоисправлено 14-06-2017

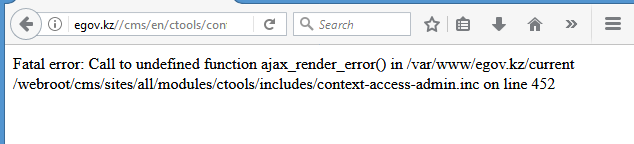

Похоже, что egov.kz использует старый IBM WebSphere вперемешку с Drupal.

Для старого WebSphere есть старый XSS. Остается надеяться, что egov.kz устанавливает другие патчи на WebSphere.

Proof of Concept: XSS через IEHS

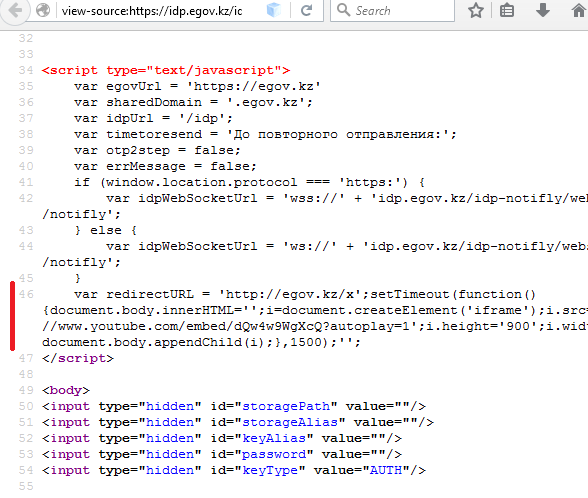

- XSS на idp.egov.kz - исправлено.

Здесь параметр redirectURL не был обработан.

На видео ниже, ЭЦП и пароль пользователя отправляются на localhost. Все работает по HTTPS.

Все примеры выше выполняется в контексте javascript кода. То есть, XSS аудиторы современных браузеров бессильны. Кстати, не знаю зачем мошенникам пароли, ведь пароль всех ЭЦП 123456 :)